Blue team

初:

应急流程:

事件类型:

应用安全:webshell,网页篡改,网页挂马……

系统安全:勒索病毒,挖矿木马,远程后门……

网络安全:DDOS攻击,ARP攻击,流量劫持……

数据安全:损坏、加密……

应急响应模型:

准备阶段:

应用团队建设

应急方案制定

渗透测试评估

安全基线检查

检测阶段:

判断事件类型

判断事件级别

绑定应急方案

抑制阶段:(限制攻击/破坏波及的范围,同时也是在降低潜在的损失)

阻断:IP地址、网络连接、危险主机……

关闭:可疑进程、可疑服务……

删除:违规账号、危险文件……

根除阶段:(通过事件分析出根源并彻底根除、以免被再次利用)

增强:安全策略、全网监控……

修复:应用漏洞、系统漏洞、补丁更新……

还原:操作系统、业务系统……

恢复阶段:(把被破坏的信息彻底还原到正常运作的状态)

恢复业务系统

恢复用户数据

恢复网络通信

总结:(回顾并整合应急响应过程的相关信息、进行事后分析总结和修订安全计划、政策、程序、并进行训练、以防止入侵的再次发生)

事件会议总结

响应报告输出

响应工作优化

网页挂马

phpstudy查找注入跳转语句,先备份再删除

杀毒软件,360,比特梵德,windows defender等

入侵排查

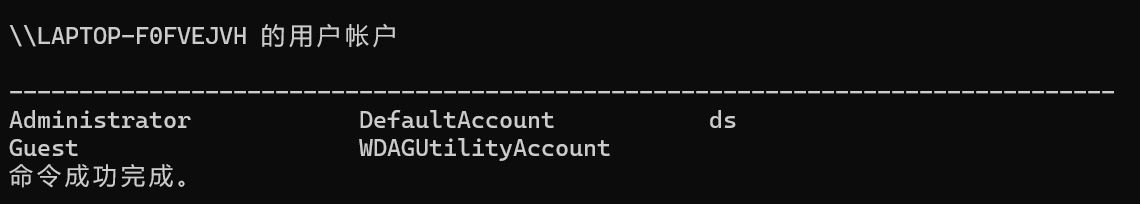

查找用户 cmd窗口net user能看到

查找隐藏用户

cmd打开窗口

windows有哪些自带的用户

Administrator(管理员):这是具有完全控制和访问权限的管理员账户。默认处于禁用状态。

DefaultAccount(默认账户):这是Windows 10中的一个预配置账户,用于应用程序容器和系统组件的身份验证。它主要用于提供安全性和隔离性。

Guest(访客):该账户提供了一个受限制的用户环境,允许临时用户使用计算机但不能进行敏感操作或更改系统设置。通常情况下,默认情况下此账户处于禁用状态。

WDAGUtilityAccount:这是Windows Defender Application Guard(WDAG)实用程序账户。WDAG 是一种安全功能,可在 Microsoft Edge 浏览器中隔离和保护来自不受信任来源的网站和文件。

用户的账户,像我的叫ds

第二种方法-控制面板-用户账户-用户账户-管理其他账户

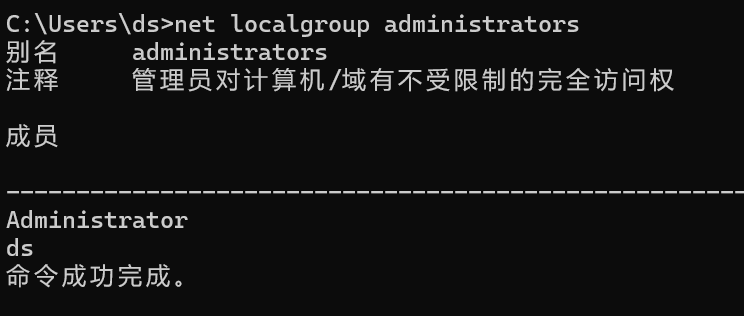

第三种方法net localgroup administrators

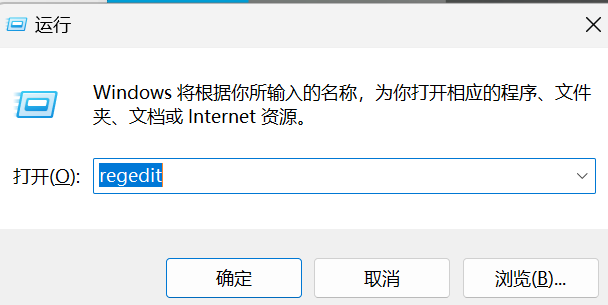

查找影子用户

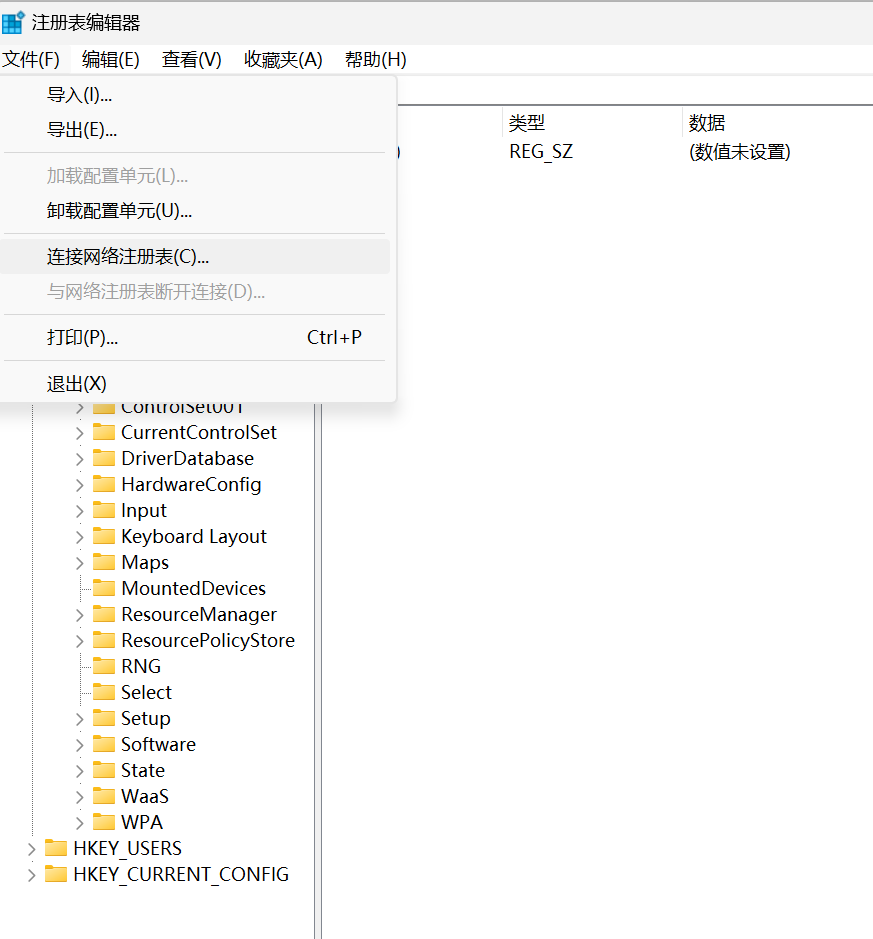

打开注册表

打开heky——local——machine到sam再到names,目录下没有可以赋sam完全控制权限,刷新

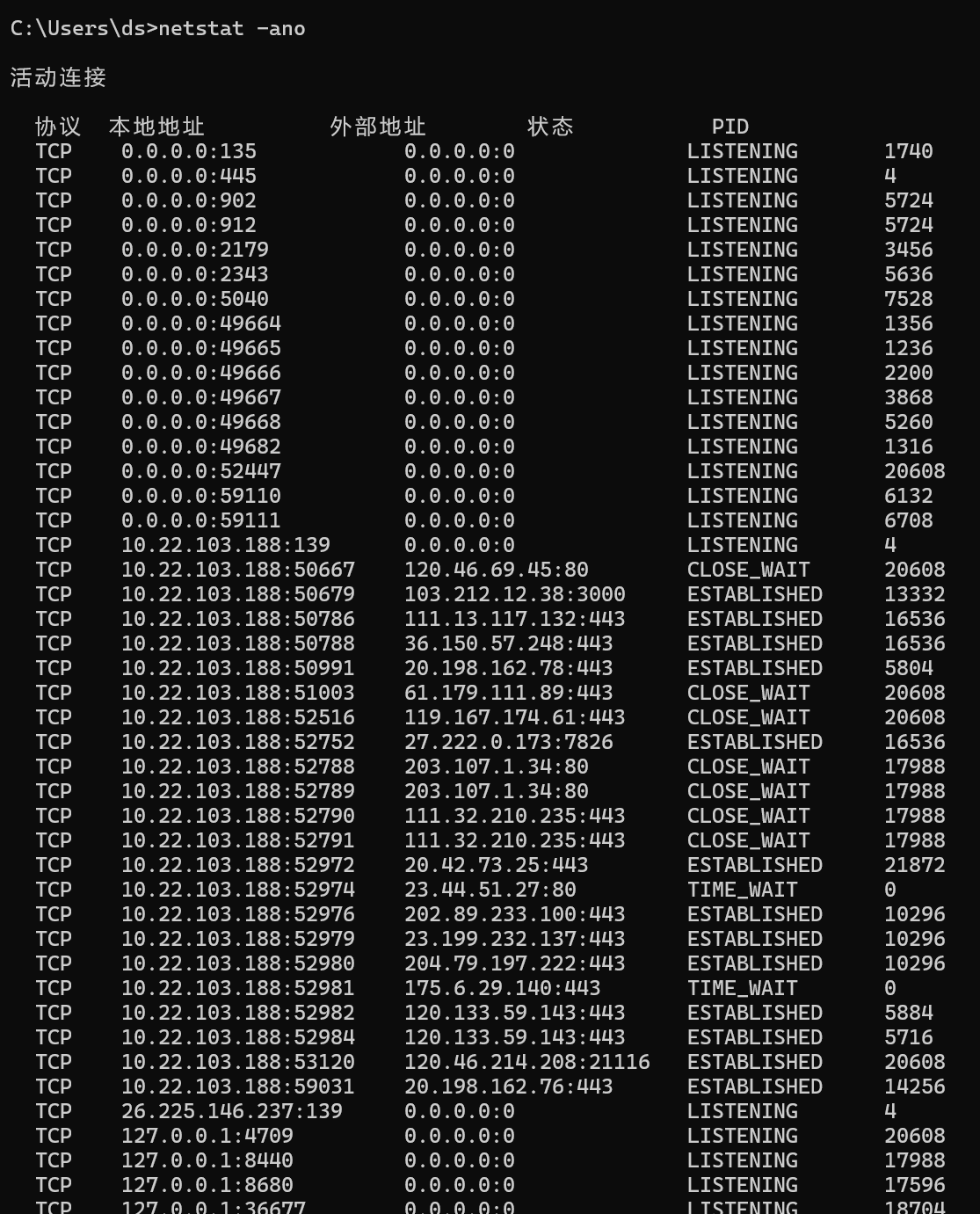

网络排查

本地地址:我开了什么端口,谁能连我

外部地址:谁在连接我,或者我再连接谁

例子:

本地地址

0.0.0.0:135我开了135端口,所有人都能连接我

127.0.0.1:80我开了80的端口,但只有我能连自己,他人无法连接

外部地址:

0.0.0.0:0我谁也没连

37.117.65.55:443我连接了34.117.65.55:443的端口,可能访问了网站

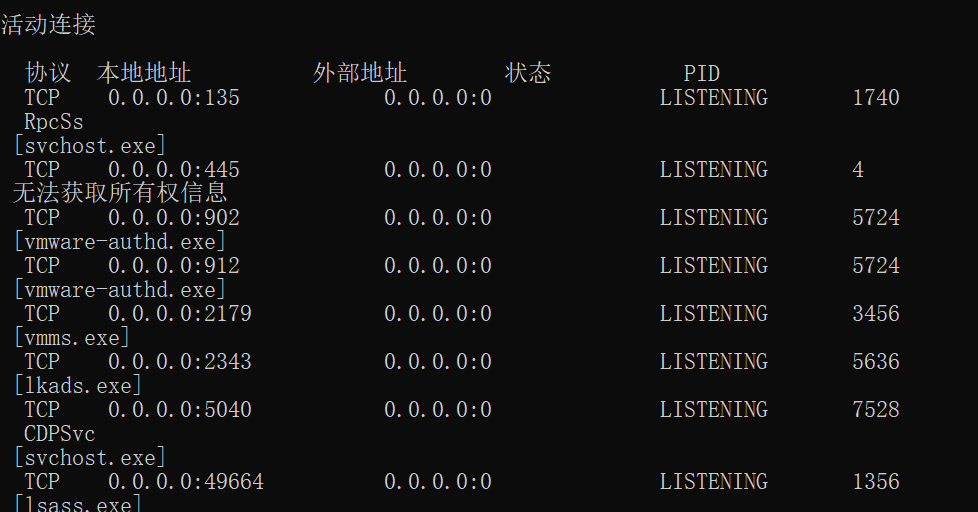

netstat -anob

这里的b是查看程序访问端口

(由于图是在笔者的电脑截的,所以没有黑客攻击,所以手敲例子查看)

可疑端口大部分在高位地址🤔

任务管理器查看可疑端口的进程(尤其注意temp文件是否有exe)

注册表排查

查什么:

开机自启

镜像劫持:

hkey local machine\software\microsoftwindows nt\currentversionlimage file execution options

系统信息排查

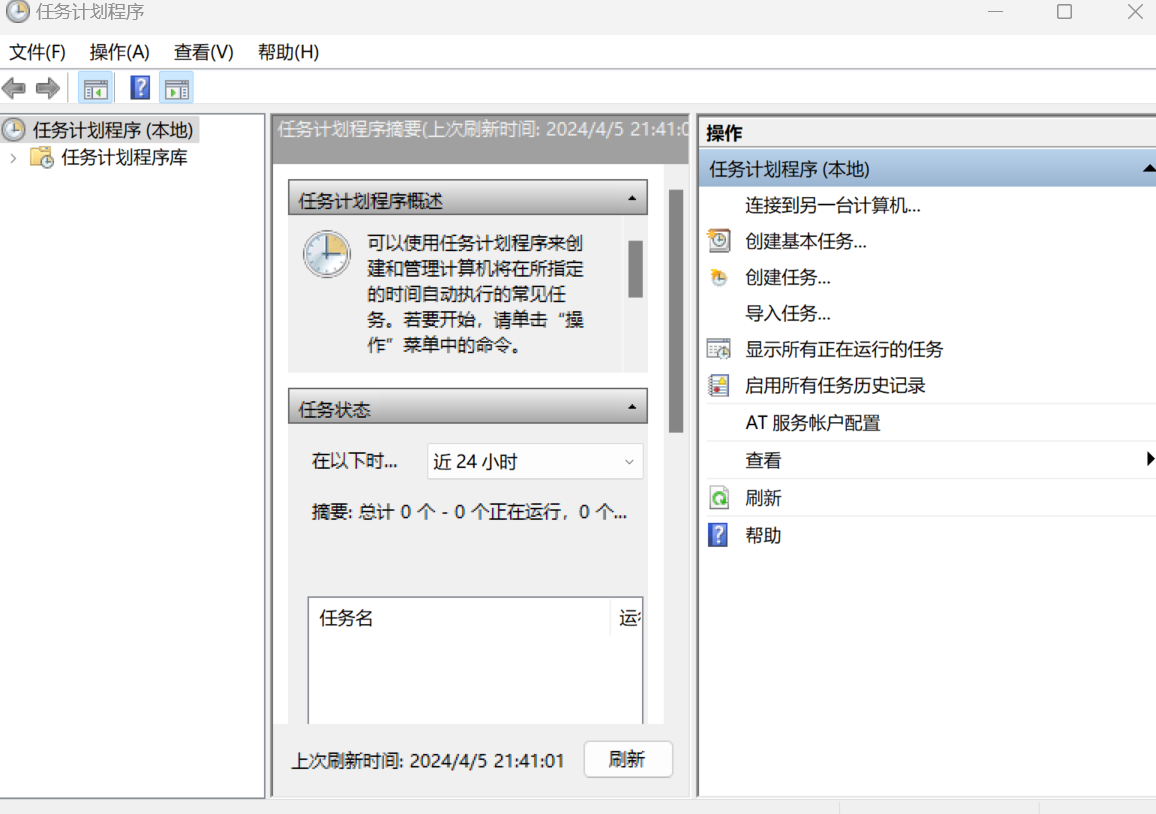

计划任务:

taskschd.msc

servises.msc

自动排查:

火绒盾

溯源

看日志 ->黑客的ip->黑客的身份信息

安全防护

不适用弱密码

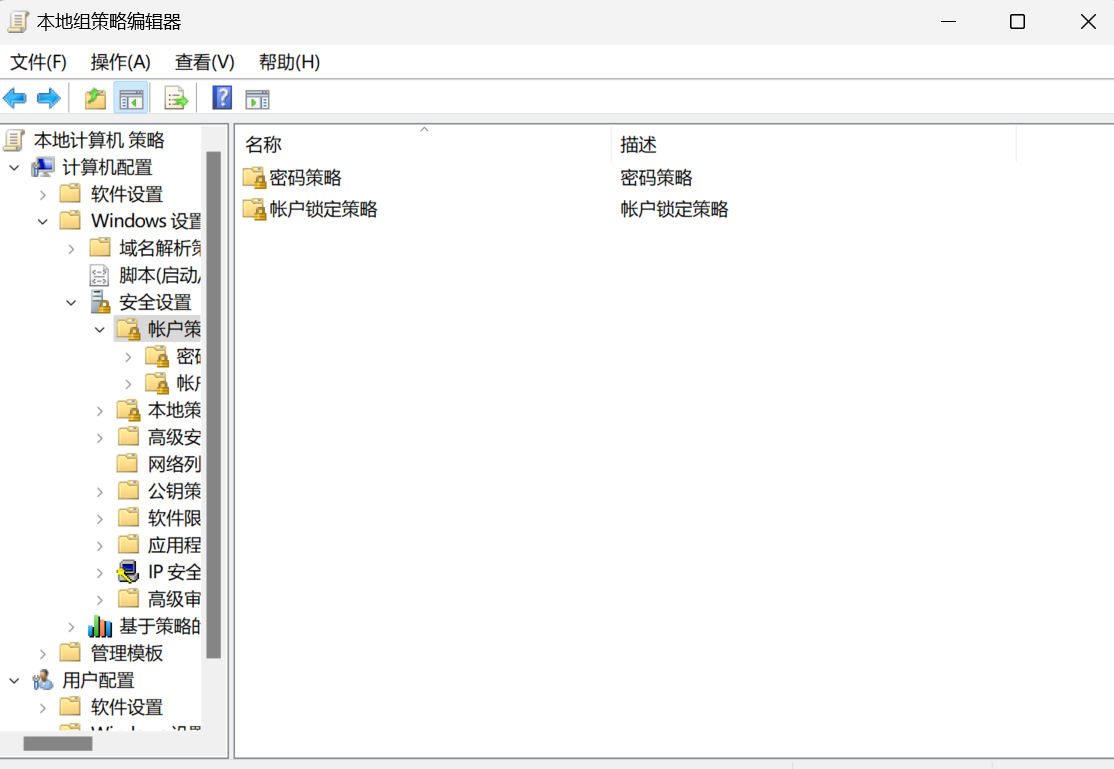

组策略-gpedit.msc

计算机配置 ->windows设置->安全设置->账户策略->密码策略

停用administrator、guest用户

做这个操作之前,请确保adminstrators用户组中有除administrator之外的用户

net user Administrator /active:no

net user Guest /active:no

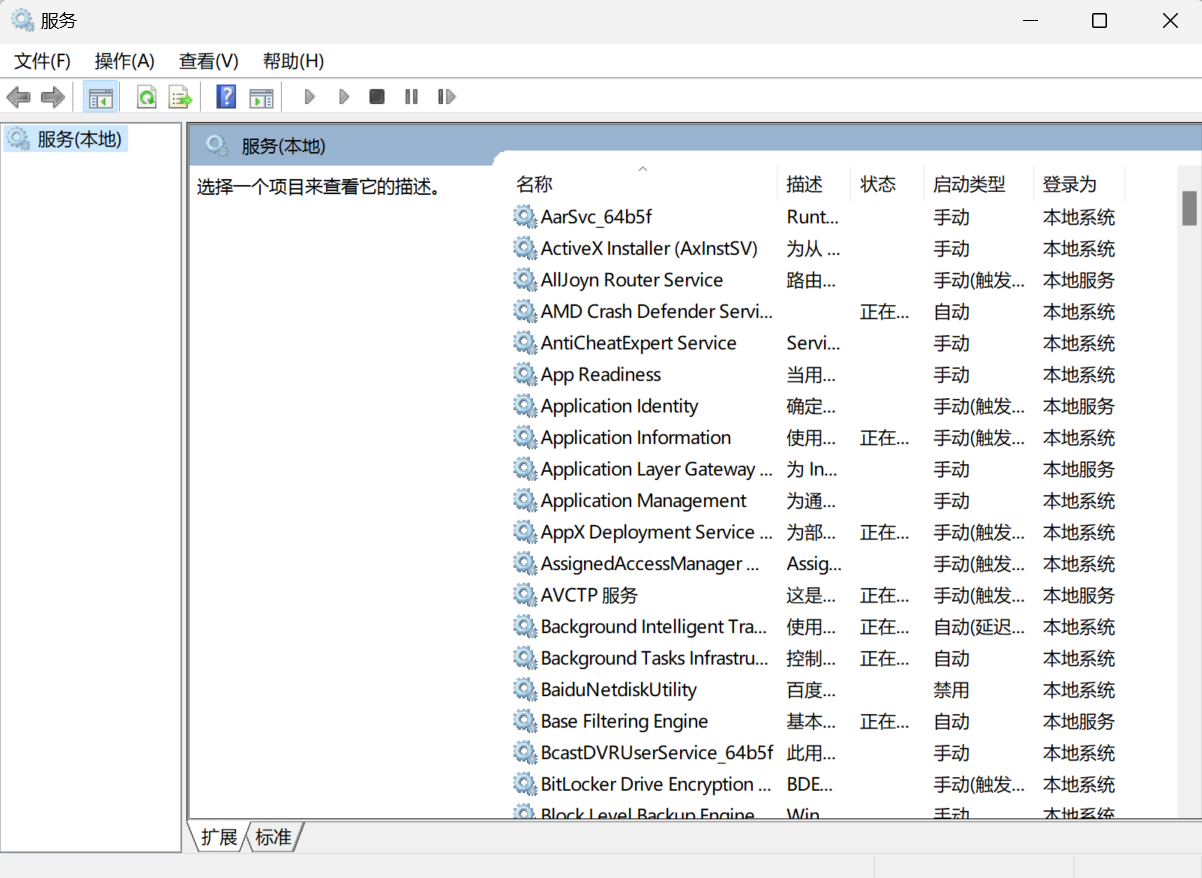

服务安全-windowswindows

服务怎么确保安全

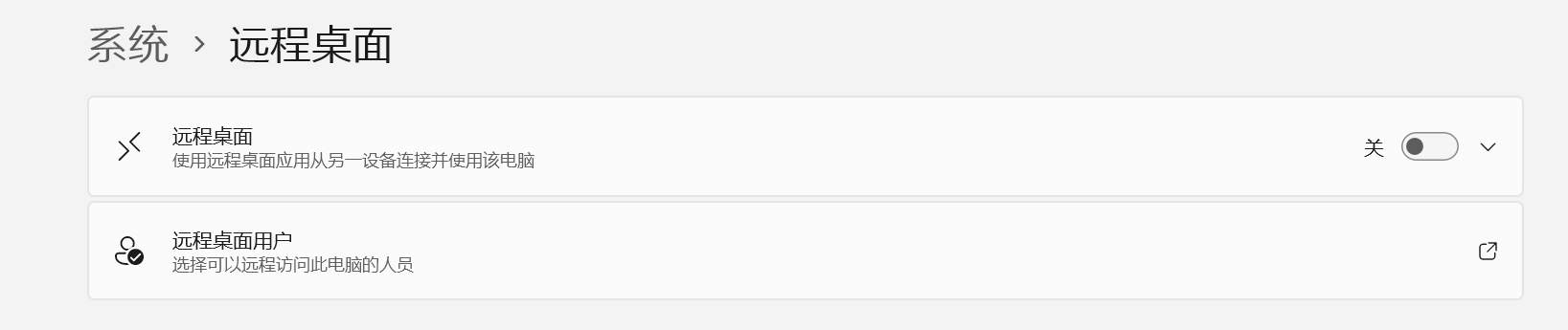

1.禁止远程桌面(或只允许某个用户登录远程桌面)

2.禁止或限制文件共享

3.关闭不需要的服务,或限制服务验证

Computer browser 浏览局域网计算机列表

Remote Registry 远程注册表操作

Routing and Remote Access 路由与远程访问

Shell Hardware Detection 为自动播放硬件事件提供通知Telnet 远程管理

TCP/IP NetBlOS Helper 允许客户端共享文件,打印机和登录 到网络

远程注册表

4.合理的中间件、数据库监听地址

关闭密码登录,改用私钥登录

linux为例

生成密钥ssh-keygen

使用该私钥(.ssh是隐藏文件夹,view里面打开)

cat /home/kali/.ssh/id_rsa.pub>/home/kali/.ssh/authorized_keys

将私钥寻找文件夹合理放置(尽量放在用户的目录)

打开ssh kali@(ip地址) -i id_rsa

关闭密码登录:sudo mousepad /etc/ssh/sshd_config

寻找PasswordAuthentication yes

将yes改为no

结束

windows建议升级为专业版再阅读(这次真成学习笔记了,写的很杂也很乱……暂时先写到这吧,之后学习再整理)